Contenido

Para llevar:

MDM y MAM tienen como objetivo ayudar a los administradores a gestionar la proliferación de dispositivos personales en el lugar de trabajo. La clave es encontrar el ajuste correcto.

La movilidad empresarial está experimentando una pequeña revolución. Traiga su propio dispositivo (BYOD) está creciendo a un ritmo rápido y haciendo avances significativos en el dinámico mundo empresarial actual. Ya sea que traiga su propia tecnología (BYOT) Traiga su propio teléfono (BYOP) o incluso traiga su propia PC (BYOPC), las empresas ahora están permitiendo que los empleados usen sus dispositivos personales en las oficinas para acceder a información y aplicaciones confidenciales de la compañía. (Obtenga más información general sobre este movimiento en BYOT: Qué significa para TI).

Pero no todo son rosas. La creciente proliferación de dispositivos personales en el lugar de trabajo es una especie de albatros para los administradores de TI. Y, a medida que las empresas lidian con los complejos desafíos de gestión de movilidad que surgen del creciente número de modelos de teléfonos inteligentes, plataformas en conflicto y versiones de sistemas operativos, la gestión de dispositivos móviles (MDM) y la gestión de aplicaciones móviles (MAM) están surgiendo y evolucionando para permitir el uso seguro de teléfonos inteligentes y tabletas en la empresa Aquí eche un vistazo a MDM, MAM y cómo las empresas pueden usarlos para abordar sus preocupaciones de seguridad de TI y las necesidades de los usuarios.

Mobile Device Management (MDM): control completo ... pero invasivo

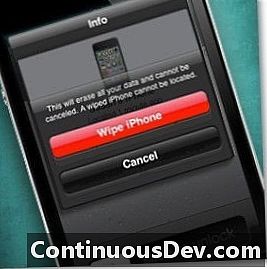

MDM toma el control completo de los dispositivos de los usuarios. Adopta un enfoque de dispositivo completo destinado a asegurar teléfonos inteligentes y tabletas. El usuario debe proporcionar un código de acceso para obtener acceso seguro al dispositivo y a los datos confidenciales. Puede borrar de forma remota un dispositivo perdido o robado, así como realizar un seguimiento del inventario y realizar un monitoreo y generación de informes en tiempo real. MDM intenta eliminar el tiempo de inactividad y reducir los costos, así como los riesgos comerciales, protegiendo los datos y la configuración de todos los dispositivos móviles en la red.

Sin embargo, MDM no funciona tan bien con los empleados debido a su naturaleza intrusiva.

MAM no se preocupa por el dispositivo, sino por el software que se ejecuta en el dispositivo. Los administradores de TI pueden autorizar a los empleados con nombres de usuario y contraseñas dedicados, así como limitar las descargas de aplicaciones y su uso en los dispositivos de los empleados.

MDM proporciona acceso de red limitado o restringido a dispositivos registrados mediante el uso de mejores prácticas y control de privacidad. También minimiza el tiempo de inactividad. MDM tiene como objetivo proporcionar una funcionalidad robusta, así como una seguridad óptima para las redes móviles.

MAM lo salva de las molestias de las actualizaciones, ya que busca actualizaciones de la versión de la aplicación. MAM se modifica en función de la función empresarial y rastrea las versiones de la aplicación. MDM adopta un enfoque diferente; configura dispositivos móviles con respecto a la ubicación y proporciona acceso a datos en la nube si un dispositivo está autorizado.

MAM o MDM?

Si bien MDM se centra más en el dispositivo, MAM se preocupa más por las aplicaciones que se ejecutan en el dispositivo. MDM realiza tareas de seguridad cruciales, pero tiene un alto costo y no protege contra cualquier posible fuga de datos. MAM permite a los administradores controlar todo el ciclo de vida de administración de aplicaciones y puede ser más rentable, aunque sus características son más limitadas. Evaluar y comprender las ventajas y lagunas de ambas opciones puede ayudar a establecer las expectativas correctas y ayudar a las organizaciones a elegir la configuración de seguridad adecuada para satisfacer sus necesidades.